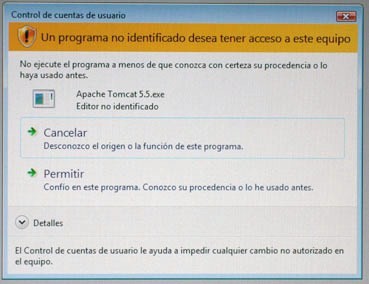

Para poder borrar esos ficheros, si nos aparece el típico mensaje de que el archivo está siendo usado por otro proceso, es posible acudir al siguiente truco.

En primer lugar, pulsamos Windows + R, escribimos cmd y pulsamos sobre Aceptar para acceder al intérprete de comandos. Una vez con la consola abierta, pinchamos en Inicio/Apagar, de manera que en XP aparezcan las opciones de Suspender, Reiniciar o Apagar el equipo. En este momento, pulsamos la combinación de teclas Ctrl + Alt + Shift y pinchamos a la vez sobre el botón Cancelar de la ventana de apagado.

Esto hará que finalicemos el proceso explorer limpiamente, con lo que ahora podremos activar la ventana de la consola, ir al directorio donde se encuentra el archivo que queremos borrar y eliminarlo con el comando del «nombre_de_archivo». Una vez hecho esto, podremos lanzar el Administrador de tareas con las teclas Ctrl + Alt + Supr. Seguidamente, pinchamos en Archivo/Nueva tarea (Ejecutar), escribimos explorer en la nueva ventana y pulsamos sobre Aceptar. Esto hará que tengamos de nuevo el sistema operativo totalmente funcional y con el archivo borrado.

Otra posibilidad es acudir a pequeñas utilidades que ofrecen este tipo de funcionalidades, como por ejemplo Delete FXP Files (www.jrtwine.com/Products/DelFXPFiles/index.htm), que dispone de una versión gratuita para uso personal que podemos utilizar para este propósito.

---

Artículo publicado el 15/02/2007 en el blog "PC Actual" http://feeds.feedburner.com/vnunet/es/pcactual